HashiCorp Vault 的丰富应用场景及满足国密标准的替代方案

本文将系统阐述:HashiCorp Vault 的核心能力与典型应用场景;其在国密与信创环境下的局限性;满足国密标准的合规替代方案。

引言:从“机密管理”到“信任中枢”

在现代云原生架构中,机密信息(Secrets)无处不在:

数据库密码、API密钥、TLS证书、SSH密钥、云平台Token……

传统做法是将这些敏感信息硬编码在配置文件或环境变量中,带来严重的安全风险。

HashiCorp Vault 作为业界领先的开源机密管理工具,通过集中化、动态化、加密化的方式管理这些“数字钥匙”,已成为 DevOps 和云安全的基础设施之一。

然而,在中国信创与数据合规背景下,企业面临新挑战:

Vault 原生不支持国密算法,难以满足等保、商密、数据本地化等监管要求。 如何在享受 Vault 先进理念的同时,实现安全合规的国产化替代?

本文将系统阐述:

- HashiCorp Vault 的核心能力与典型应用场景;

- 其在国密与信创环境下的局限性;

- 满足国密标准的合规替代方案。

一、HashiCorp Vault 的核心能力

Vault 的设计理念是:“一切皆为机密,一切需被授权”。其核心功能包括:

二、HashiCorp Vault 的丰富应用场景

2.1 DevOps 自动化中的机密管理

场景:CI/CD 流水线需要访问数据库、云平台、镜像仓库。

传统问题:密钥写在 Jenkinsfile 或 Git 中,极易泄露。

Vault 解决方案:

- CI/CD 系统通过 JWT 或 AppRole 登录 Vault;

- 获取临时数据库凭证或云 Token;

- 任务完成后自动销毁。

实现“最小权限、临时访问、自动轮换”。

2.2 微服务架构中的服务身份认证

场景:Kubernetes 集群中,服务间调用需认证。

传统问题:服务间使用静态Token,难以管理与轮换。

Vault 解决方案:

- 启用 Kubernetes 认证引擎;

- Pod 通过 ServiceAccount 登录 Vault;

- 获取短期有效的数据库凭证或 API Token;

- 凭证自动刷新,避免中断。

实现“零信任网络”下的服务身份管理。

2.3 数据库凭据的动态生成

场景:开发、测试、生产环境需频繁创建数据库账号。

传统问题:账号长期存在,权限混乱,审计困难。

Vault 解决方案:

- 配置数据库秘密引擎(Database Secrets Engine);

- 应用请求时,Vault 动态创建临时账号(如 vault-user-123);

- 账号有效期可控(如1小时),到期自动删除。

防止“永久凭据”带来的横向移动风险。

2.4 加密即服务(Transit Engine)

场景:应用需对敏感字段(如身份证号)加密存储。

传统问题:密钥分散管理,加解密逻辑耦合在代码中。

Vault 解决方案:

- 应用调用 Vault Transit API 进行加解密;

- 密钥由 Vault 集中管理,支持自动轮换;

- 加解密过程透明,应用无需处理密钥。

实现“密钥与数据分离”,降低应用安全负担。

2.5 PKI 即服务

场景:内部系统需大量 TLS 证书(如服务网格、API 网关)。

传统问题:证书手动签发,易过期,管理混乱。

Vault 解决方案:

- 配置 PKI 秘密引擎,作为内部 CA;

- 服务自动申请、续期证书;

- 支持证书吊销与 OCSP。

实现“自动化证书生命周期管理”。

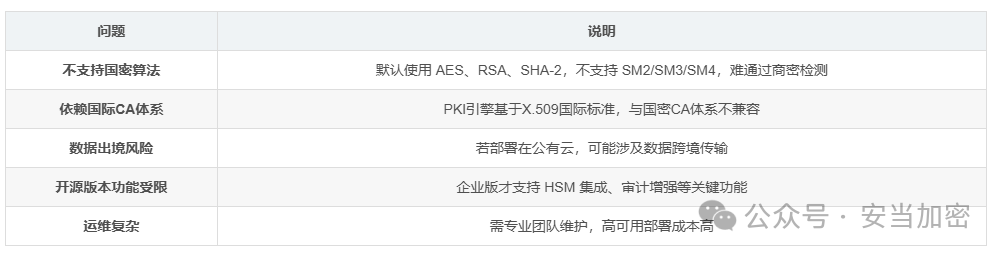

三、HashiCorp Vault 在中国的合规挑战

尽管 Vault 功能强大,但在国内信创与合规环境下存在明显局限:

在金融、政务、能源等高监管行业,直接使用 Vault 可能无法通过等保或商密合规审计。

四、满足国密标准的替代产品选型

为满足“自主可控、国密合规、等保三级”要求,企业可选择以下类型的替代方案:

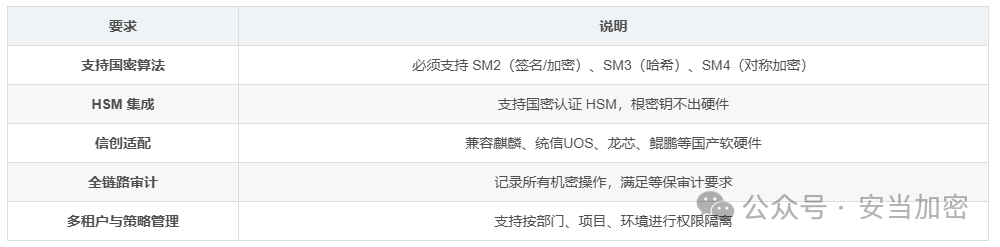

4.1 替代方案核心要求

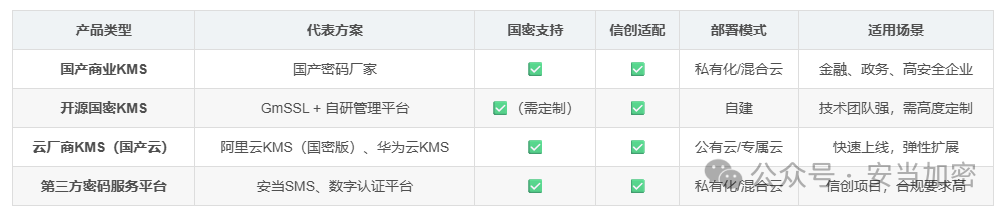

4.2 主流替代产品对比

4.3 替代方案功能对标(vs HashiCorp Vault)

结论:主流国产KMS已具备与 Vault 相当的功能能力,并在国密合规、信创适配、本地化服务上更具优势。

五、迁移建议与实施路径

5.1 迁移评估

评估项说明现有机密清单梳理所有存储在 Vault 中的机密类型与用途应用依赖分析分析哪些应用调用 Vault API,调用量与频率合规要求明确等保等级、是否需国密、是否需HSM部署模式选择私有化、混合云或SaaS模式

5.2 实施步骤

- 选型测试:选择1-2款国产KMS进行PoC,验证国密功能与性能;

- 应用适配:修改应用配置,将 Vault API 调用替换为国产KMS SDK;

- 数据迁移:将静态机密导出并重新加密存储;

- 灰度上线:先迁移非核心系统,逐步推广;

- 旧系统下线:确认无依赖后,停用 Vault 集群。

六、总结

- HashiCorp Vault 是机密管理的标杆产品,其动态机密、加密即服务等理念值得借鉴;

- 但在信创与国密合规背景下,直接使用 Vault 存在合规风险;

- 国产KMS已具备替代能力,在国密算法、HSM集成、等保合规上更具优势;

- 企业应根据自身安全等级、技术能力、部署模式,选择合适的国产化密码管理平台;

- 迁移过程应分阶段、灰度推进,确保业务平稳过渡。

未来的机密管理, 不只是“工具替换”, 而是构建“以国密为基础、以零信任为核心”的新型信任体系。

文章作者:五台 ©本文章解释权归安当西安研发中心所有