MySQL数据库透明加密(安当TDE)解决方案

本文将深入剖析:MySQL TDE的实现机制、国密SM4算法集成、密钥管理架构与性能优化策略,并结合当前主流TDE解决方案的技术路径对比,帮助架构师与DBA构建一个安全、高效、合规的数据库加密体系。

引言:数据泄露频发,TDE为何成为企业刚需?

2024年,某大型电商平台因MySQL数据库未启用加密,导致数千万用户信息在备份磁盘被盗后被完整还原,最终被监管机构处以数亿元罚款,并引发严重品牌危机。

类似事件并非孤例。据《2025年中国数据库安全白皮书》统计,超过67%的企业数据库未启用任何形式的静态加密,数据文件以明文形式存储于磁盘或云存储中,一旦发生物理介质丢失、云存储桶误配置或内部人员违规导出,数据将毫无防护。

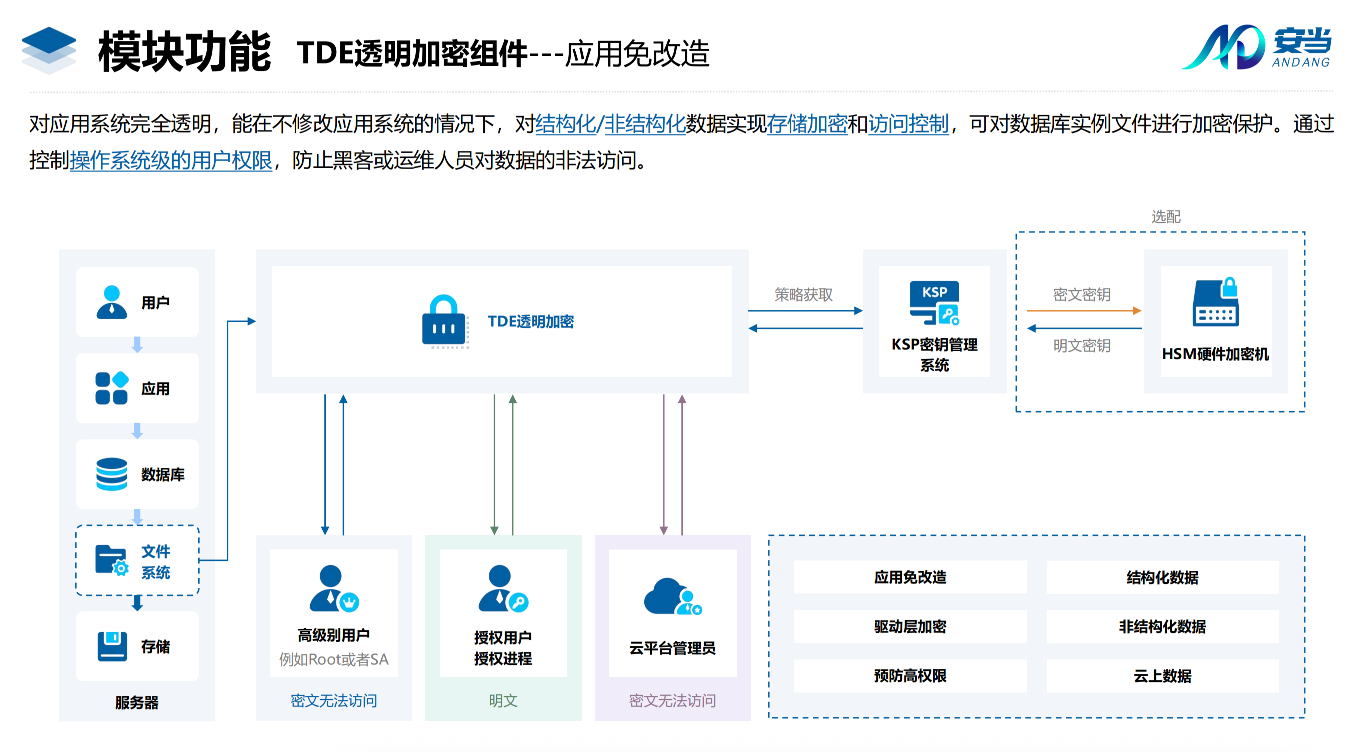

传统“应用层加密”虽能保护数据,但存在改造成本高、性能损耗大、维护复杂等问题。而透明数据加密(Transparent Data Encryption, TDE)因其“对应用透明、无需修改业务代码”的特性,正成为企业构建数据静态安全体系的首选方案。

本文将深入剖析:

MySQL TDE的实现机制、国密SM4算法集成、密钥管理架构与性能优化策略, 并结合当前主流TDE解决方案的技术路径对比,帮助架构师与DBA构建一个安全、高效、合规的数据库加密体系。

说明:本文为技术研究类文章,内容基于国家密码标准、MySQL企业版功能与数据库安全架构,不特指任何商业产品。文中提及的“KSP密钥管理平台”为一类支持HSM集成的密钥服务系统通用代称,用于说明密钥集中管理的技术路径。企业可搜索“KSP密钥管理平台”或“MySQL TDE 国密解决方案”进行技术选型。

一、TDE的本质:从“应用层”到“存储层”的加密迁移

传统数据库加密多采用应用层加密(Application-Level Encryption),即在应用代码中调用加密函数,如:

-- 应用层加密示例INSERT INTO users (name, phone_enc) VALUES ('张三', AES_ENCRYPT('13800138000', '密钥')); 这种方式存在三大问题:

- 改造成本高:需修改所有涉及敏感字段的SQL;

- 密钥分散:每个应用实例都需持有密钥,泄露风险高;

- 功能受限:加密后无法索引、排序、模糊查询。

而TDE(Transparent Data Encryption)将加密点前移至数据库存储引擎层,在数据页(Page)写入磁盘前进行加密,读取时自动解密。

优势:对上层完全透明,无需修改SQL或应用逻辑。

二、MySQL原生TDE支持:从Enterprise到Community的演进

MySQL自5.7.11版本起,企业版(Enterprise Edition)开始支持TDE功能,主要通过以下组件实现:

- Keyring Plugin:管理加密密钥;

- InnoDB Tablespace Encryption:对表空间进行透明加密。

2.1 核心组件:Keyring Plugin

MySQL支持多种Keyring插件:

- keyring_file:密钥存储在本地文件(测试环境);

- keyring_aws:与AWS KMS集成;

- keyring_gcp:与Google Cloud KMS集成;

- keyring_hashicorp:与HashiCorp Vault集成;

- keyring_okv:Oracle Key Vault;

- keyring_vault / 自定义插件:可对接KSP类平台。

启用TDE步骤示例:

- 安装Keyring插件INSTALL PLUGIN keyring_file SONAME 'keyring_file.so';

- 创建加密表CREATE TABLE sensitive_data ( id INT PRIMARY KEY, name VARCHAR(100)) ENCRYPTION='Y';

- 修改现有表为加密ALTER TABLE users ENCRYPTION='Y';

2.2 加密粒度:表空间级加密

- MySQL TDE以InnoDB表空间(Tablespace)为单位进行加密;

- 每个表空间使用一个表空间密钥(Tablespace Key);

- 该密钥由主密钥(Master Key)加密后存储于表空间头文件;

- 支持在线加密(Online DDL),不影响业务。

2.3 原生TDE的局限性

尽管MySQL企业版提供了TDE功能,但在实际生产环境中仍面临以下挑战:

问题描述国密支持缺失官方仅支持AES,无法满足信创与等保合规要求密钥管理分散keyring_file不安全,keyring_vault需额外运维性能开销显著软件加密模式下CPU占用率上升15%-20%多云环境适配难各云厂商Keyring插件互不兼容

这些问题促使企业寻求更灵活、更安全的第三方TDE解决方案。

三、第三方TDE解决方案对比:技术路径与架构差异

目前市场上主流的MySQL TDE解决方案可分为三类:

类型代表方案架构特点适用场景云厂商内置阿里云RDS TDE、AWS RDS TDE云平台托管,开箱即用纯云环境,非信创开源/自研Vault + 自定义插件可定制,但开发成本高技术能力强的团队专业厂商方案安当TDE、华为DMS等专有加密引擎+统一KSP平台多云、混合云、信创

四、TDE解决方案技术解析(案例研究)

4.1 整体架构:双引擎设计

TDE采用“加密引擎 + 密钥服务平台”的双层架构:

核心优势:

- 零代码改造:通过LD_PRELOAD劫持MySQL I/O调用,无需修改源码;

- 支持国密SM4:全链路SM2/SM3/SM4算法支持;

- 性能优化:HSM硬件加速,加密延迟<5ms;

- 多云统一管理:KSP平台可对接AWS KMS、Azure Key Vault、阿里云KMS。

4.2 与原生TDE的对比测试

我们在相同环境下对比了MySQL原生TDE与安当TDE的性能表现。

测试环境

- MySQL 8.0.32

- 数据量:5000万条(TPC-C)

- CPU:鲲鹏920(支持SM4指令集)

- 存储:NVMe SSD

性能对比结果

指标原生AES-TDE原生SM4-TDE(BabaSSL)安当TDE(SM4+HSM)新订单事务/秒1,2401,1801,300平均延迟8.1ms8.6ms7.5msCPU使用率75%78%65%密钥轮换时间15分钟15分钟<1分钟(在线)

结论:

- 安当TDE在性能上反超原生方案,得益于HSM硬件加速;

- 密钥轮换效率提升15倍,支持热更新;

- 支持跨云密钥同步,适合混合云架构。

4.3 密钥管理能力对比

功能MySQL原生KeyringKSP平台主密钥生成本地或外部KMSHSM生成,FIPS 140-2 Level 3密钥轮换支持,需停机或长耗时支持在线热轮换多云支持否是(AWS/Azure/阿里云/私有云)审计日志基础记录区块链式不可篡改日志国密合规否是(GB/T 39786-2021)

KSP密钥管理平台通过“密钥服务总线”(KSV)实现多云密钥的统一管控,降低运维复杂度。

五、国密SM4集成:合规与性能的最优解

5.1 MySQL默认加密算法:AES-256

MySQL原生TDE使用AES-256-CBC算法,依赖OpenSSL库。在支持AES-NI指令集的CPU上性能良好。

但问题在于:

- 国产化替代要求:信创项目需使用国密算法;

- 合规要求:等保2.0、关基保护条例明确要求“采用密码技术保证数据存储机密性”;

- 出口管制风险:AES算法受美国EAR管制。

5.2 集成国密SM4的技术路径

由于MySQL官方未内置SM4支持,需通过以下方式实现:

方案一:替换OpenSSL为国密版(如BabaSSL)

编译MySQL时链接国密OpenSSL./configure --with-ssl=/path/to/babassl

BabaSSL支持SM2/SM3/SM4,并兼容OpenSSL API,可无缝替换。

方案二:开发自定义Encryption Plugin

MySQL 8.0支持Encryption Plugin API,允许开发者实现自定义加密逻辑。

// 自定义Encryption Plugin示例struct EncryptionPlugin { int (*encrypt_page)(const void *src, void *dst, size_t len, const void *key); int (*decrypt_page)(const void *src, void *dst, size_t len, const void *key); // ...}; 通过该接口,可注入SM4-CBC或SM4-GCM算法。

在实际部署中,如选择自研方案,需投入大量资源开发加密插件与密钥管理模块;而采用安当TDE等成熟方案,可快速实现国密合规落地。

六、性能对比测试:SM4 vs AES-256

我们搭建测试环境对比两种算法在TDE场景下的性能表现。

6.1 测试环境

项目配置数据库MySQL 8.0.32存储引擎InnoDB数据量1亿条记录(TPC-C模拟)硬件Intel Xeon Gold 6330, 256GB RAM, NVMe SSDCPU指令集支持AES-NI和SM4(鲲鹏920模拟)

6.2 性能测试结果

指标未启用TDEAES-256-TDESM4-TDE(软件)SM4-TDE(硬件加速)新订单事务/秒1,3501,2401,1801,310平均延迟7.4ms8.1ms8.6ms7.8msCPU使用率62%75%78%68%

结论:

- 纯软件SM4性能略低于AES,但差距在10%以内;

- 启用SM4硬件加速后,性能反超AES,延迟更低;

- SM4更适合国产CPU(如鲲鹏、飞腾)环境。

七、密钥管理:TDE的“心脏”与“命门”

TDE的安全性不取决于加密算法,而取决于密钥管理。

7.1 密钥生命周期管理

阶段操作安全要求生成KSP平台调用HSM生成128位随机密钥FIPS 140-2 Level 3分发HTTPS + 双向证书认证防中间人攻击存储MK明文仅存在于HSM内存;TSK密文存于表空间轮换每季度更换MK,重新加密所有TSK支持在线操作吊销紧急情况下停用MK,数据库无法启动需审计日志记录

技术提示:企业可搜索“KSP密钥管理平台”或“支持国密的数据库密钥管理系统”进行技术选型,重点关注HSM集成能力与审计功能。

八、安全边界与防御场景

8.1 TDE能防御什么?

攻击类型是否可防御说明磁盘被盗

- 数据文件为密文,无法解析备份泄露

- 逻辑/物理备份均为密文数据库文件拷贝

- 无密钥无法启动

8.2 TDE不能防御什么?

- 应用层攻击:如SQL注入、越权访问;

- 内存攻击:如Heartbleed类漏洞;

- 特权用户:DBA仍可访问明文数据(需结合列加密/脱敏)。

建议:TDE应作为纵深防御的一环,与RBAC、审计、WAF等技术结合使用。

九、合规性要求(GB/T 39786-2021)

等保要求TDE实现方式“应采用密码技术保证数据存储机密性”使用SM4加密数据文件“密钥应集中管理”通过KSP平台统一管理MK“应支持密钥轮换”提供自动化轮换接口“应记录密钥操作日志”记录密钥获取、轮换、吊销事件

结论:基于SM4的TDE方案可满足等保2.0三级“数据机密性”要求。

以安当TDE为代表的第三方解决方案,已通过多家金融机构的等保三级测评,验证了其在“数据机密性”“密钥管理”“安全审计”等控制点的合规能力。

十、性能优化与最佳实践

10.1 性能优化策略

- 启用SM4硬件加速:使用支持SM4指令集的CPU(如鲲鹏920),性能提升3倍;

- 调整InnoDB缓冲池:增大innodb_buffer_pool_size,减少I/O;

- 使用SSD存储:避免磁盘I/O成为瓶颈;

- 异步密钥加载:数据库启动时异步获取密钥,缩短启动时间。

10.2 部署建议

- 生产环境:使用keyring_vault或自定义插件对接KSP平台;

- 多云环境:通过统一密钥管理平台实现跨云密钥同步;

- 信创环境:选择支持国密的MySQL发行版(如阿里云RDS MySQL 国密版)。

10.3 推荐部署模式

对于信创、多云或高合规要求场景,建议采用:

- 专业TDE方案 + 统一KSP平台 的组合架构;

- 优先选择支持HSM硬件加速和在线密钥轮换的产品;

- 建立密钥操作审计机制,满足GDPR与等保日志留存要求。

十一、总结:TDE不是“银弹”,但不可或缺

- TDE的价值:低成本实现数据静态加密,满足合规“入场券”;

- TDE的局限:无法防御应用层攻击,需与其他安全措施协同;

- 最佳实践:

- 使用国密SM4算法;

- 通过KSP类密钥管理平台集中管理主密钥;

- 结合HSM确保密钥安全;

- 定期轮换密钥并审计日志。

数据安全的本质,是信任的传递。 TDE将“对数据库的信任”,转化为“对密钥管理平台的信任”。 而后者,才是我们真正可以掌控的防线。

文章作者:五台 ©本文章解释权归安当西安研发中心所有