如何安全在 Kubernetes 中管理凭据? SMS 凭据管理系统实践探索

通过引入 SMS 凭据管理系统,结合 Sidecar 或 CSI Driver 等集成模式,企业可以构建一套动态、可审计、自动化的凭据治理体系,从根本上降低凭据泄露风险。更重要的是,这种架构转变推动了 DevSecOps 文化的落地——安全不再是事后补救,而是贯穿于应用生命周期的每一个环节。

引言:Kubernetes 凭据管理的“暗礁”

随着企业数字化转型的深入,Kubernetes(简称 K8s)已成为现代应用部署和运维的核心基础设施。无论是微服务架构、CI/CD 流水线,还是边缘计算场景,K8s 都扮演着调度与编排的“中枢神经”角色。然而,在享受其强大能力的同时,一个长期被忽视却极其关键的安全问题正悄然浮现——凭据(Credentials)的管理。

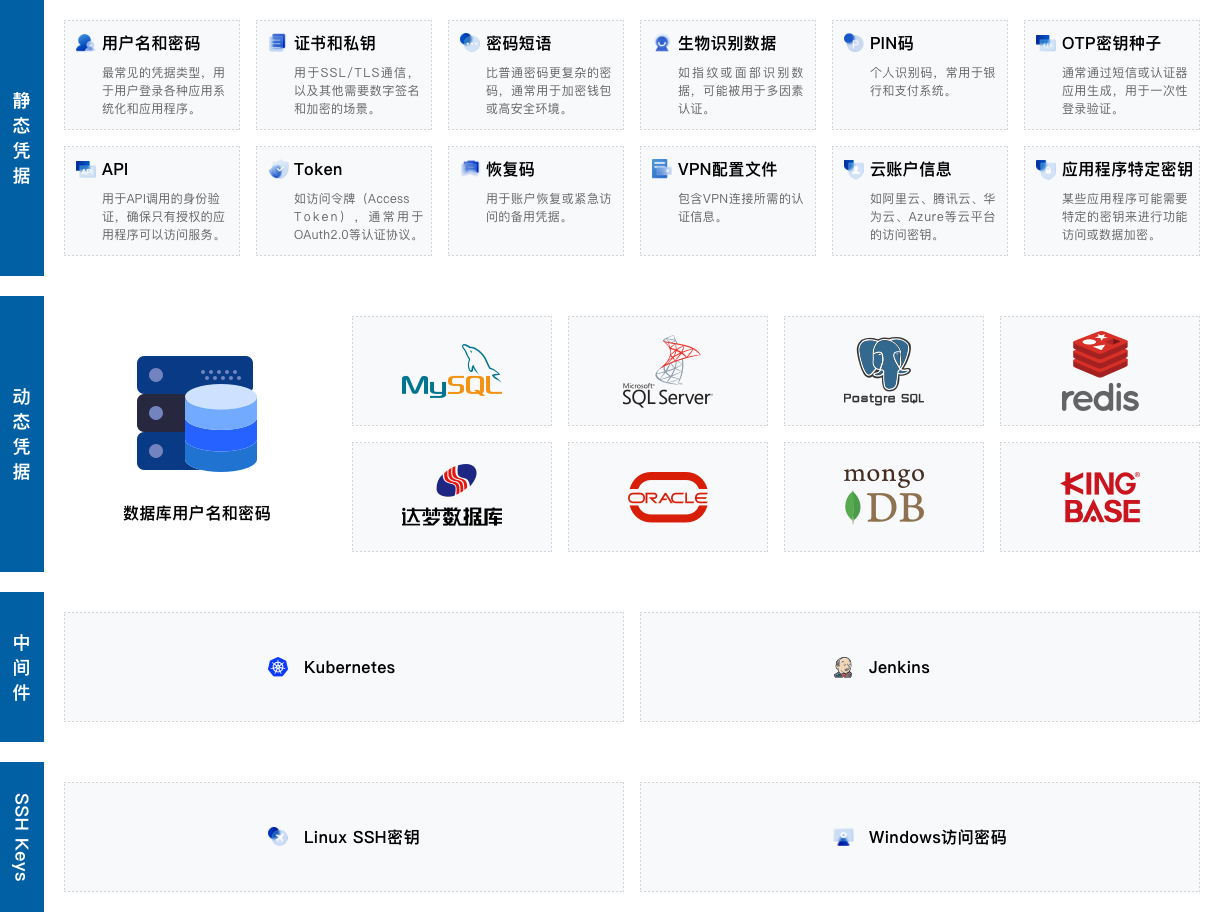

所谓“凭据”,指的是应用运行过程中所需的敏感信息,如数据库密码、API 密钥、TLS 证书、OAuth Token、SSH 私钥等。这些数据一旦泄露,轻则导致服务中断,重则引发大规模数据泄露或系统被入侵。而在 Kubernetes 环境中,由于其分布式、动态化、多租户的特性,凭据管理的复杂度远超传统单体架构。

尽管 Kubernetes 提供了 Secrets 资源对象用于存储敏感信息,但其默认实现存在诸多安全隐患。许多团队在生产环境中因凭据管理不当而遭遇安全事件,甚至成为攻击者横向移动的突破口。本文将深入剖析 K8s 凭据管理的常见风险,并结合实际场景,探讨如何借助 SMS 凭据管理系统(Secret Management System )构建一套安全、可审计、自动化且符合合规要求的凭据治理体系。

一、Kubernetes 默认 Secrets 的局限性

Kubernetes 的 Secret 对象设计初衷是为了解决配置与代码分离的问题,允许用户将敏感信息以 Base64 编码的形式存储在 etcd 中,并通过 Volume 或环境变量注入到 Pod 中。看似合理的设计,实则隐藏多重风险:

1. 存储层面:Base64 ≠ 加密

Secret 仅对数据进行 Base64 编码,而非加密。这意味着任何能够访问 etcd 数据库的用户(如集群管理员、拥有相应 RBAC 权限的用户)都可以轻易解码并获取原始凭据。在未启用静态加密(Encryption at Rest)的集群中,etcd 的快照或备份文件一旦泄露,所有 Secret 将暴露无遗。

apiVersion: v1kind: Secretmetadata: name: db-credentialstype: Opaquedata: username: YWRtaW4= # "admin" password: MWYyZDFlMmU2N2Rm # "1f2d1e2e67df"

即使启用了静态加密,若密钥管理不善(如使用硬编码密钥或未定期轮换),安全性依然脆弱。

2. 使用层面:环境变量泄露风险

将 Secret 以环境变量方式注入容器,虽然方便,但也带来隐患:

- 容器内进程可通过 ps aux 或 /proc/

/environ 查看环境变量。 - 应用日志若未脱敏,可能无意中打印出凭据。

- 某些调试工具或监控代理可能收集环境变量并上传至外部系统。

3. 权限控制:RBAC 难以精细化

K8s 的 RBAC(Role-Based Access Control)机制虽能限制谁可以读取 Secret,但无法控制“谁在何时、以何种方式使用凭据”。例如,一个拥有 secrets/get 权限的开发者账户可能被钓鱼攻击利用,导致凭据外泄。

4. 生命周期管理:缺乏自动轮换与审计

Secrets 本身不具备自动轮换能力。当数据库密码需要定期更换时,运维人员需手动更新 Secret 并重启相关 Pod,过程繁琐且易出错。同时,Secret 的访问记录难以追踪,不符合 GDPR、等保2.0 等合规要求。

二、行业最佳实践:从被动防御到主动治理

面对上述挑战,业界逐渐形成共识:不应将 Kubernetes Secrets 作为唯一的凭据存储方案。更优的做法是采用“外部凭据管理系统 + 动态注入”的模式,实现凭据的集中化、动态化和最小权限访问。

主流方案对比

方案代表工具优势特点外部密钥管理服务Hashicorp Vault, AWS KMS, Azure Key Vault高安全性、支持动态凭据、审计日志完善运维复杂,跨云集成成本高专用凭据管理平台CyberArk Conjur, Thycotic Secret Server企业级权限控制、合规性强商业授权费用高,学习曲线陡峭开源轻量级方案Sealed Secrets, External Secrets Operator易集成,适合中小团队功能相对有限,依赖特定生态国产化方案安当SMS易集成,企业级解决方案支持国产数据库,信创环境

在实际落地中,企业需根据自身规模、安全等级和运维能力选择合适的方案。本文重点介绍一种近年来在金融、制造等行业快速普及的解决方案——SMS 凭据管理系统(Secret Management System),并探讨其在 K8s 环境中的集成实践。

三、SMS 凭据管理系统:理念与核心能力

SMS(Secure Management System for Secrets)是一类专注于解决企业级凭据生命周期管理的安全架构体系。其核心思想是:将凭据的存储、分发、使用与销毁统一纳入安全管控平台,实现“凭据不落地、访问可追溯、使用有审批”。

核心能力解析

1. 集中式凭据存储与加密保护

SMS 系统通常采用硬件安全模块(HSM)或可信执行环境(TEE)保护主密钥,所有凭据在存储时均使用强加密算法(如 AES-256-GCM)加密,并支持多因素认证(MFA)和细粒度访问控制策略。

2. 动态凭据生成(Dynamic Secrets)

与静态存储不同,SMS 支持按需生成临时凭据。例如,当应用请求数据库连接时,SMS 可动态创建一个具有有限权限和有效期的数据库账号,使用完毕后自动失效。这极大降低了凭据泄露的长期风险。

3. 凭据自动轮换(Auto-Rotation)

系统可配置周期性或事件触发式凭据轮换策略。例如,每 24 小时自动更新一次 API 密钥,并同步通知所有关联服务。整个过程无需人工干预,确保凭据始终处于最新状态。

4. 细粒度访问控制与审批流

基于角色、IP 地址、时间窗口、设备指纹等维度设置访问策略。敏感凭据的访问需经过多级审批,操作记录完整留存,满足 SOX、ISO27001 等审计要求。

5. 全链路审计与告警

所有凭据的创建、读取、修改、删除操作均被记录,并支持与 SIEM 系统(如 Splunk、ELK)集成,实现异常行为检测与实时告警。

四、SMS 与 Kubernetes 的集成架构设计

要将 SMS 凭据管理系统有效融入 K8s 生态,需遵循“最小侵入、最大兼容”的原则。以下是推荐的集成架构:

+------------------+ +---------------------+| Kubernetes |<----->| SMS 凭据管理系统 || Cluster | | (Central Vault) |+------------------+ +----------+----------+ ^ | | | v v+------------------+ +---------------------+| 应用 Pod | | 凭据注入组件 || (Env Vars / Vol) |<------| (Sidecar / CSI Driver)|+------------------+ +---------------------+

架构说明

- Kubernetes 集群:运行业务应用的容器化环境。

- SMS 凭据管理系统:作为中央凭据仓库,提供 RESTful API 或 gRPC 接口供外部调用。

- 凭据注入组件:部署在 K8s 集群内的 Sidecar 容器或 CSI Driver,负责从 SMS 获取凭据并注入目标 Pod。

- 应用 Pod:通过本地文件、环境变量或 Unix Socket 获取凭据,无需直接访问 SMS。

五、实战案例:通过 Sidecar 模式实现安全凭据注入

下面我们通过一个具体案例,演示如何在 K8s 中使用 SMS 系统管理 MySQL 数据库凭据。

场景描述

某电商平台使用 K8s 部署订单服务,该服务需连接 MySQL 数据库。当前凭据以 Secret 形式存储,存在泄露风险。现计划迁移至 SMS 系统进行统一管理。

步骤 1:部署 SMS Agent Sidecar

在订单服务的 Deployment 中添加一个 Sidecar 容器,负责与 SMS 系统通信。

apiVersion: apps/v1kind: Deploymentmetadata: name: order-servicespec: replicas: 3 selector: matchLabels: app: order-service template: metadata: labels: app: order-service spec: containers: - name: order-app image: registry.example.com/order-service:v1.2 env: - name: DB_HOST value: "mysql-prod.example.com" - name: DB_USER valueFrom: secretKeyRef: name: sms-temp-creds key: username - name: DB_PASSWORD valueFrom: secretKeyRef: name: sms-temp-creds key: password volumeMounts: - name: creds-mount mountPath: /etc/secrets readOnly: true # SMS Agent Sidecar - name: sms-agent image: sms-agent:latest env: - name: SMS_VAULT_ADDR value: "https://sms-vault.internal" - name: SMS_ROLE value: "order-service-role" - name: SMS_SECRET_PATH value: "database/mysql/order-db" volumeMounts: - name: creds-mount mountPath: /etc/secrets - name: shared-secrets mountPath: /tmp/secrets volumes: - name: creds-mount emptyDir: {} - name: shared-secrets emptyDir: { medium: Memory }

步骤 2:SMS Agent 工作流程

- 启动时身份认证:Sidecar 启动后,使用 Pod 的 ServiceAccount Token 向 SMS 系统发起认证,验证其是否属于 order-service-role 角色。

- 凭据拉取:认证通过后,Agent 调用 SMS API 获取指定路径下的凭据(如 database/mysql/order-db)。

- 凭据写入共享卷:将获取的凭据以文件形式写入 emptyDir 卷(如 /etc/secrets/db-user 和 /etc/secrets/db-pass)。

- 环境变量注入(可选):部分 Agent 支持通过 downward API 或 initContainer 将凭据注入主容器环境变量。

- 定时刷新:Agent 监听凭据有效期,在过期前自动刷新,确保服务不间断。

步骤 3:SMS 系统侧配置

在 SMS 控制台中配置如下策略:

{ "role": "order-service-role", "allowed_ips": ["10.244.0.0/16"], "allowed_k8s_services": ["order-service"], "secret_path": "database/mysql/order-db", "ttl": "1h", "rotation_interval": "24h", "audit_enabled": true, "approval_required": false}

步骤 4:应用改造(最小化)

主应用只需从文件读取凭据,无需感知 SMS 存在:

# order_app.pyimport osdef load_db_config(): user_file = "/etc/secrets/db-user" pass_file = "/etc/secrets/db-pass" with open(user_file, 'r') as f: username = f.read().strip() with open(pass_file, 'r') as f: password = f.read().strip() return { "host": os.getenv("DB_HOST"), "user": username, "password": password }

六、进阶实践:基于 CSI Driver 的无缝集成

对于希望进一步降低应用侵入性的场景,可采用 CSI(Container Storage Interface)Driver 模式。该模式将凭据视为“只读文件系统”,由 CSI Driver 挂载到 Pod 中。

架构优势

- 零代码改造:应用无需修改,凭据以文件形式挂载,如同普通配置文件。

- 性能更高:避免 Sidecar 带来的资源开销。

- 标准化接口:符合 K8s 原生扩展规范,易于维护。

示例配置

apiVersion: v1kind: Podmetadata: name: nginx-demospec: containers: - name: nginx image: nginx volumeMounts: - name: secrets-store-inline mountPath: "/mnt/secrets-store" readOnly: true volumes: - name: secrets-store-inline csi: driver: secrets-store.csi.k8s.io readOnly: true volumeAttributes: secretProviderClass: "sms-database-creds"---apiVersion: secrets-store.csi.x-k8s.io/v1kind: SecretProviderClassmetadata: name: sms-database-credsspec: provider: sms parameters: vauleAddress: "https://sms-vault.internal" roleName: "nginx-role" secretPath: "webapp/db-creds" tenantId: "prod-tenant"

CSI Driver 会自动调用 SMS API 获取凭据,并将其挂载为文件。同时,可配置 syncSecret 参数将凭据同步为 K8s Secret,供其他组件使用。

七、安全加固建议

即使引入了 SMS 系统,仍需配合以下措施全面提升安全性:

- 启用 K8s 网络策略:限制 Pod 间通信,防止横向渗透。

- 使用 Pod Security Admission:禁止特权容器、只读根文件系统等高风险配置。

- 定期审计 RBAC 权限:清理不必要的 secrets/get 权限。

- 日志脱敏:确保应用日志不记录凭据明文。

- 多因素认证(MFA):对 SMS 管理后台强制启用 MFA。

- 零信任网络访问(ZTNA):SMS 服务仅对授权 IP 和身份开放。

八、常见误区与避坑指南

误区 1:认为“用了 Vault 就绝对安全”

- 事实:Vault 配置不当同样存在风险。例如,使用 root token、未启用审计日志、策略过于宽松等。

- 建议:遵循最小权限原则,定期审查策略。

误区 2:凭据轮换频率越高越好

- 事实:过于频繁的轮换可能导致服务不稳定,尤其当多个服务依赖同一凭据时。

- 建议:制定合理的轮换策略(如每周一次),并充分测试。

误区 3:忽略开发环境的安全

- 事实:开发环境常因管理松散成为攻击跳板。

- 建议:即使是测试凭据,也应纳入 SMS 统一管理,设置较短有效期。

结语

Kubernetes 凭据管理绝非简单的“换个地方存密码”,而是一项涉及架构设计、安全策略、运维流程和合规要求的系统工程。单纯依赖 K8s Secrets 已无法满足现代企业的安全需求。

通过引入 SMS 凭据管理系统,结合 Sidecar 或 CSI Driver 等集成模式,企业可以构建一套动态、可审计、自动化的凭据治理体系,从根本上降低凭据泄露风险。更重要的是,这种架构转变推动了 DevSecOps 文化的落地——安全不再是事后补救,而是贯穿于应用生命周期的每一个环节。

无论你正在规划 K8s 安全架构,还是寻求现有系统的优化升级,都建议重新审视凭据管理这一“隐形防线”。毕竟,在云原生时代,安全的本质,往往藏在那些看不见的凭据之中。

文章作者:五台 ©本文章解释权归安当西安研发中心所有